内网安全优先 禁止外网环境下的研发机器配网与维护方案

在高度注重信息安全和知识产权保护的研发环境中,存在一类特殊场景:研发机器(包括开发机、测试服务器、版本控制服务器等)被严格禁止连接互联网(外网)。这种隔离策略能有效防止敏感代码、数据和设计外泄,抵御外部网络攻击,但也对内部网络的规划、部署和日常维护提出了独特挑战。本文将系统阐述针对此类禁止外网电脑的组网方案设计、实施及持续维护策略。

一、 网络架构设计原则与核心方案

- 物理与逻辑双重隔离:这是最根本的原则。研发网络需与公司办公网络、互联网出口实现物理隔离,使用独立的交换机、路由及网段(如使用10.0.0.0/8等私用地址段中专门划分子网)。逻辑上通过VLAN、防火墙策略确保隔离强度,杜绝任何通向互联网的路由。

- 核心网络拓扑:建议采用“核心-接入”分层结构。

- 核心层:部署高性能交换机,连接关键服务器(如内网Git/SVN服务器、内网镜像仓库、内网文档/wiki服务器、自动化构建服务器)。

- 接入层:连接各研发人员的开发机、测试机。所有访问必须经过核心层的安全设备审计。

- 安全缓冲区(DMZ):设立一个独立的、管控极其严格的“摆渡区”。这是内网与外部(如经过审核的U盘、经过安全检查的离线更新包)进行单向数据输入的中间区域,所有带入数据必须在此区经杀毒、内容审核后方可人工导入内网。

- 内部服务自给自足:必须在研发内网中搭建完整的开发生态链服务:

- 代码管理:GitLab、SVN等内网部署。

- 依赖与包管理:搭建内网镜像仓库(如Nexus、JFrog Artifactory),定期通过安全流程从外网同步系统更新包、语言依赖库(Python PIP、Node.js npm、Maven仓库等)。

- 文档与协作:Confluence、Wiki.js等内网部署。

- 构建与部署:Jenkins、GitLab Runner等,实现持续集成。

二、 详细配网与接入方案

- IP地址与DNS管理:

- 采用静态IP分配与绑定(IP-MAC绑定),或使用独立的、不与外网连通的内网DHCP服务器,并做好地址规划记录。

- 部署内网DNS服务器,为所有内部服务(如

git.internal.company,nexus.internal.company)提供域名解析,方便研发人员使用。

- 机器接入认证:

- 802.1X网络接入控制:确保只有授权设备(通过证书或账号密码认证)才能接入研发网络交换机端口。

- 终端安全检查:接入前可强制检查补丁级别、防病毒软件状态,不符合策略的机器置于隔离修复VLAN。

- 安全审计与监控:

- 在网络关键节点部署日志审计系统,记录所有访问流。

- 部署网络IDS/IPS,监测内部异常流量和潜在攻击行为。

- 所有对外(即使是向公司办公网)的访问尝试都应被防火墙记录并告警。

三、 日常维护与更新策略

- 软件与依赖更新流程:

- 制定严格的更新规程:所有软件、库、操作系统的更新必须通过“外网下载 -> 安全缓冲区查杀扫描 -> 人工审核 -> 导入内网镜像仓库”的流程。

- 定期基线更新:设立“更新日”,批量处理累积的更新包,减少流程频次,提高效率。

- 漏洞管理与打补丁:

- 通过一台可连接外网的安全管理机,定期从官方渠道获取漏洞公告和补丁。

- 评估风险后,将补丁通过上述更新流程导入内网,在内网进行测试后统一分发部署。

- 数据交换与备份:

- 数据导入:仅允许通过安全缓冲区,且通常只允许单向流入(外->内)。采用一次性刻录光盘或专用加密U盘作为介质。

- 数据导出:需经过最高级别的审批和内容审查,采用一次性刻录光盘,并记录光盘序列号及内容摘要以备审计。

- 备份:建立独立的备份网络或存储区域,对代码、数据、配置进行定期异地备份。备份介质同样不得连接外网。

- 人员与权限管理:

- 实施最小权限原则,严格区分开发、测试、运维权限。

- 定期进行安全培训和审计,所有操作需可追溯至具体责任人。

四、 应急响应与故障排除

- 建立离线知识库:将所需的故障排查指南、命令手册、系统文档完整部署在内网Wiki中。

- 工具准备:在内网维护一套完整的离线诊断工具集(网络抓包、系统监测、日志分析等)。

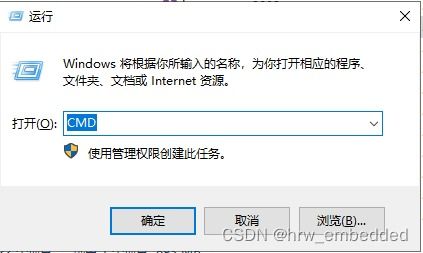

- 应急通道:在极端故障下,需有经批准的、临时的、受严密监控的对外连接方案(如通过审批后临时启用特定4G网卡并记录所有流量),用于下载关键修复工具或寻求技术支持,事后立即关闭并审计。

###

为禁止外网的研发机器组网,核心思想是 “以隔绝换安全,以自治保效率” 。通过精心设计的物理隔离、完备的内部服务生态、严格的数据流转流程和规范的维护制度,可以在保障核心研发资产安全的前提下,维持研发活动的正常进行。此方案的实施需要技术、流程和管理的紧密结合,并随着技术发展和业务需求持续优化。

如若转载,请注明出处:http://www.shatwlkj.com/product/62.html

更新时间:2026-02-24 11:14:40